La herencia de Enigma: Cómo los hackeos modernos y mensajes cifrados emulan las técnicas de la WWII

¡Bienvenidos a Misterios de la Historia! Prepárate para sumergirte en un fascinante viaje a través del tiempo y explorar los enigmas más intrigantes que han desconcertado a la humanidad. En nuestro artículo principal, "La herencia de Enigma: Cómo los hackeos modernos y mensajes cifrados emulan las técnicas de la WWII", descubrirás cómo los misterios de la Segunda Guerra Mundial siguen influenciando nuestro mundo actual. ¿Estás listo para desentrañar los secretos ocultos detrás de los mensajes cifrados y los hackeos modernos? ¡Acompáñanos en esta apasionante aventura de Misterios Modernos y deja que la curiosidad te guíe hacia lo desconocido!

- Introducción a los mensajes cifrados y su evolución desde la WWII

- El legado de Enigma en los hackeos modernos

- Desentrañando los mensajes cifrados de la WWII y su influencia actual

- Técnicas de cifrado de la Segunda Guerra Mundial en el siglo XXI

- Casos emblemáticos de mensajes cifrados en la era de Internet

- El papel de los mensajes cifrados en los conflictos modernos

- Los desafíos de descifrar mensajes en la era de la información

- Conclusión: El impacto perdurable de los mensajes cifrados de la WWII en la seguridad informática

-

Preguntas frecuentes

- 1. ¿Qué es Enigma y cuál fue su relevancia durante la Segunda Guerra Mundial?

- 2. ¿Cómo se logró descifrar el código de Enigma?

- 3. ¿Qué similitudes existen entre los mensajes cifrados de la WWII y los hackeos modernos?

- 4. ¿Por qué los mensajes cifrados y hackeos son considerados parte de los misterios de la historia?

- 5. ¿Cómo podemos aprender más sobre la historia de los mensajes cifrados y hackeos en la WWII?

- Reflexión final: El legado encriptado que perdura

Introducción a los mensajes cifrados y su evolución desde la WWII

Los orígenes de los mensajes cifrados en la Segunda Guerra Mundial

Durante la Segunda Guerra Mundial, el uso de mensajes cifrados y técnicas de encriptación se convirtió en una herramienta vital para las fuerzas militares. Países como Alemania, Estados Unidos y Reino Unido desarrollaron complejos códigos y dispositivos para proteger la seguridad de sus comunicaciones y estrategias de guerra. Uno de los cifrados más famosos de la época fue la máquina Enigma, utilizada por los alemanes para enviar mensajes secretos que desafiaban a los aliados a descifrarlos.

La importancia de los mensajes cifrados durante la WWII fue tal que la habilidad para interceptar, descifrar o proteger la información transmitida se convirtió en una verdadera carrera de inteligencia. Los avances en criptografía y descifrado durante este período sentaron las bases para el desarrollo de la seguridad de la información en la era moderna.

La fascinación por los mensajes cifrados utilizados en la Segunda Guerra Mundial ha perdurado a lo largo de los años, y su legado se refleja en la forma en que la tecnología actual aborda la protección de datos y la seguridad informática.

La evolución de los hackeos y mensajes cifrados en la era digital

Con el advenimiento de la era digital, los hackeos y mensajes cifrados han adquirido una nueva dimensión. Los ciberdelincuentes utilizan técnicas sofisticadas de encriptación para proteger sus comunicaciones ilegales y acceder a sistemas informáticos de forma clandestina. Este paralelismo con las estrategias de encriptación de la Segunda Guerra Mundial refleja cómo la historia se repite, aunque en un contexto tecnológico diferente.

Los hackeos modernos y los mensajes cifrados en Internet representan un desafío constante para la ciberseguridad, obligando a las empresas y gobiernos a estar un paso adelante en la protección de la información sensible. La necesidad de desarrollar sistemas de encriptación cada vez más seguros y sofisticados es una prioridad en un mundo donde la información es un activo invaluable y, a la vez, vulnerable.

La conexión entre los mensajes cifrados de la WWII y los hackeos actuales nos invita a reflexionar sobre cómo la historia influye en la tecnología y en los desafíos que enfrentamos en la era digital. La herencia de Enigma perdura en la forma en que protegemos y vulneramos la seguridad de la información en la actualidad.

El legado de Enigma en los hackeos modernos

Entendiendo la máquina Enigma y su impacto en la criptografía

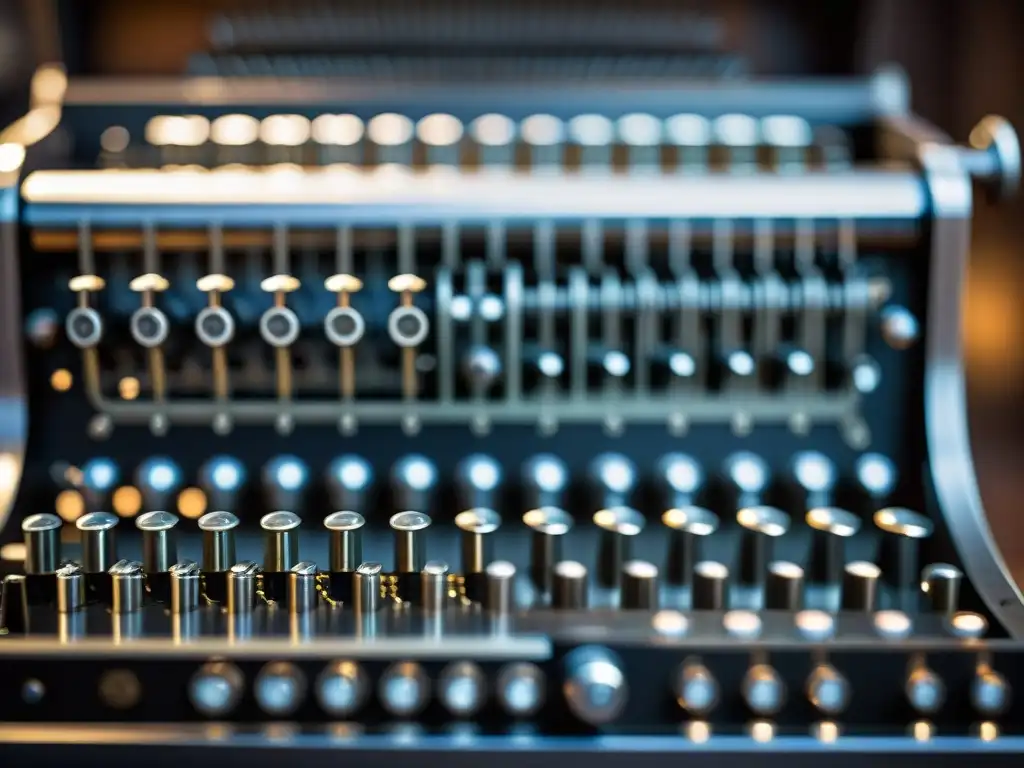

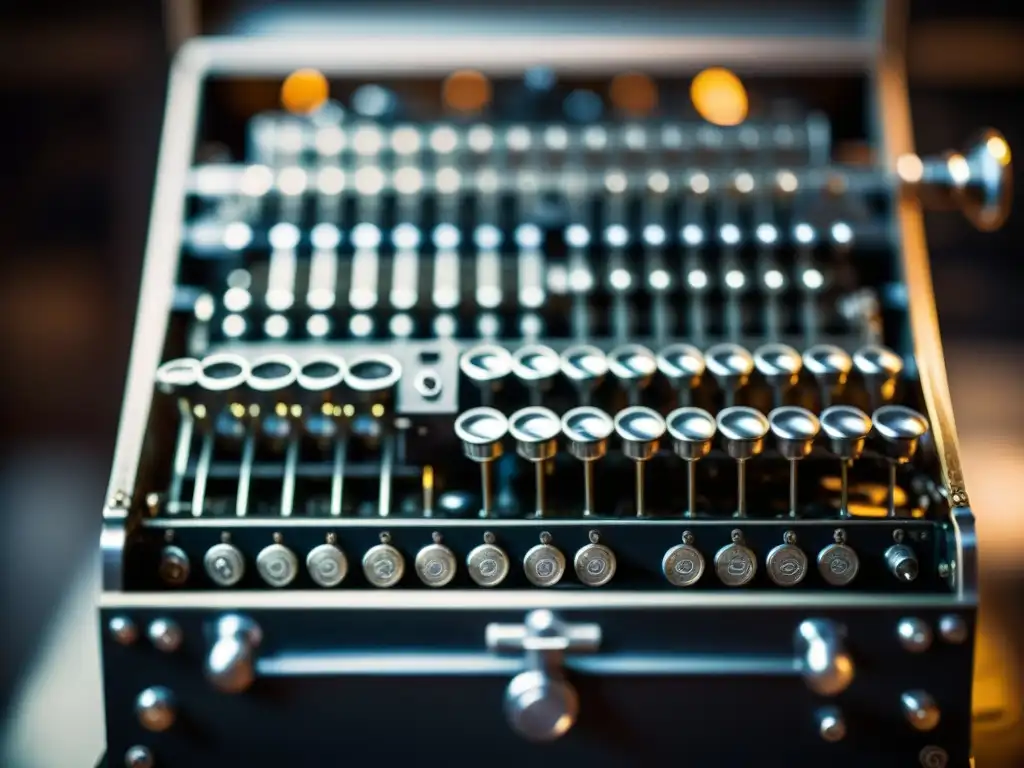

La máquina Enigma, utilizada por las fuerzas alemanas durante la Segunda Guerra Mundial, fue un hito en la historia de la criptografía. Diseñada para cifrar mensajes de manera que parecieran indescifrables, su complejidad y sofisticación la convirtieron en un desafío para los criptoanalistas de la época. El impacto de Enigma en la criptografía fue significativo, ya que obligó a los aliados a desarrollar nuevas técnicas y tecnologías para descifrar los mensajes enemigos.

El uso de rotores, tableros de conexiones y la configuración cambiante de Enigma crearon un sistema de cifrado aparentemente impenetrable. Sin embargo, gracias al arduo trabajo de matemáticos y criptoanalistas como Alan Turing en Bletchley Park, se logró descifrar los mensajes encriptados, lo que tuvo un impacto decisivo en el curso de la guerra.

La máquina Enigma marcó un antes y un después en la historia de la criptografía, demostrando la importancia de la seguridad de la información y la constante evolución de las técnicas de cifrado para mantener la confidencialidad de los mensajes.

Paralelismos entre Enigma y el cifrado en la era digital

En la actualidad, los principios de Enigma siguen vigentes en el mundo del cifrado digital. Los algoritmos de cifrado modernos buscan replicar la complejidad y la seguridad que caracterizaban a la máquina Enigma, utilizando métodos sofisticados para proteger la información sensible en la era digital.

La importancia de la privacidad y la confidencialidad de la información en internet ha llevado al desarrollo de sistemas de cifrado avanzados, que se asemejan en su propósito al de Enigma durante la guerra. El uso de claves, algoritmos de cifrado asimétrico y protocolos de seguridad en las comunicaciones en línea reflejan la influencia duradera de Enigma en el campo de la criptografía.

Los paralelismos entre Enigma y el cifrado en la era digital resaltan la relevancia continua de los principios criptográficos en la protección de la información en un mundo cada vez más interconectado y digitalizado.

Casos de hackeos modernos que recuerdan las técnicas de Enigma

En la actualidad, los hackeos modernos a menudo recuerdan las técnicas utilizadas por la máquina Enigma durante la Segunda Guerra Mundial. Los ciberdelincuentes emplean métodos de cifrado sofisticados para ocultar sus actividades y comprometer la seguridad de sistemas informáticos y redes.

Al igual que Enigma desafiaba a los aliados con su cifrado aparentemente impenetrable, los hackers actuales buscan encriptar sus comunicaciones y datos de manera que resulten inaccesibles para terceros. El uso de ransomware, malware y técnicas de phishing refleja la evolución de la ciberdelincuencia en un entorno digital cada vez más complejo.

Los casos de hackeos modernos que recuerdan las técnicas de Enigma subrayan la importancia de la ciberseguridad y la necesidad de estar siempre un paso adelante en la protección de la información sensible en línea.

Desentrañando los mensajes cifrados de la WWII y su influencia actual

La operación Ultra: Rompiendo Enigma y sus lecciones para el hacking contemporáneo

Durante la Segunda Guerra Mundial, la operación Ultra fue clave en la lucha contra el Eje, ya que permitió a los Aliados descifrar los mensajes codificados de la máquina Enigma utilizada por los nazis. Este hito en la historia de la criptografía no solo reveló información vital sobre los movimientos enemigos, sino que también sentó las bases para el hacking contemporáneo.

Las técnicas utilizadas para romper Enigma, como el análisis de frecuencia y la creación de máquinas para probar diferentes combinaciones, inspiraron el desarrollo de métodos de hacking actuales. La perseverancia, la creatividad y la colaboración entre equipos multidisciplinarios en la operación Ultra son lecciones valiosas para los expertos en ciberseguridad de hoy en día, que enfrentan desafíos igualmente complejos en un mundo digital interconectado.

La capacidad de pensar de manera innovadora, de desafiar lo establecido y de trabajar en equipo son principios fundamentales que se pueden extraer de la operación Ultra y aplicar en el contexto actual de hackeos y mensajes cifrados en Internet. La historia nos enseña que la resolución de enigmas, ya sea en el pasado o en el presente, requiere de habilidades técnicas y humanas combinadas de manera única.

El papel de Alan Turing en la criptografía y su legado en la ciberseguridad

Alan Turing, matemático y pionero de la informática, desempeñó un papel crucial en la operación Ultra al liderar el equipo que logró descifrar Enigma. Su genio y visión revolucionaron la criptografía y sentaron las bases para la ciberseguridad moderna, marcando un antes y un después en la historia de la computación y la seguridad informática.

El legado de Turing va más allá de sus contribuciones durante la guerra, ya que sus investigaciones sobre la inteligencia artificial y la computación teórica han influido en campos tan diversos como la programación, la criptografía y la ciberseguridad. Su enfoque innovador y su capacidad para resolver problemas complejos han inspirado a generaciones posteriores de expertos en tecnología e informática.

La figura de Alan Turing nos recuerda que la creatividad, la dedicación y la audacia son cualidades imprescindibles en el mundo de la ciberseguridad, donde la capacidad de anticipar y contrarrestar amenazas digitales es fundamental. Su legado perdura en cada avance tecnológico y en cada estrategia de defensa cibernética, recordándonos la importancia de desentrañar los misterios del mundo digital con ingenio y determinación.

Técnicas de cifrado de la Segunda Guerra Mundial en el siglo XXI

De la máquina Lorenz a la encriptación cuántica: Una línea del tiempo

La Segunda Guerra Mundial fue testigo de avances significativos en el campo de la criptografía, con la creación de máquinas de cifrado como la Enigma y la Lorenz por parte de los alemanes. Estos dispositivos eran utilizados para codificar mensajes militares y comunicaciones estratégicas, lo que representaba un desafío para los aliados en su intento por descifrar la información enemiga. A lo largo de la guerra, matemáticos y criptoanalistas como Alan Turing trabajaron arduamente para romper los códigos enemigos y obtener información crucial para la victoria.

En la actualidad, la encriptación cuántica ha surgido como una tecnología revolucionaria que promete un nivel de seguridad sin precedentes. A diferencia de la criptografía clásica, que se basa en algoritmos matemáticos complejos, la encriptación cuántica utiliza principios de la mecánica cuántica para proteger la información. Este enfoque aprovecha las propiedades únicas de las partículas subatómicas para garantizar la confidencialidad de los datos y prevenir cualquier intento de interceptación o manipulación.

La evolución de la criptografía desde los días de la Segunda Guerra Mundial hasta la era de la encriptación cuántica representa un fascinante viaje a través del tiempo, donde la lucha por la seguridad de la información ha sido un tema constante en la historia de la humanidad.

El uso de la esteganografía en la WWII y su aplicación en la tecnología blockchain

La esteganografía, una técnica que consiste en ocultar mensajes dentro de otros archivos o imágenes, fue ampliamente utilizada durante la Segunda Guerra Mundial para el intercambio de información secreta entre las fuerzas militares. Los mensajes cifrados se camuflaban en aparentes comunicaciones ordinarias, lo que dificultaba su detección por parte de los enemigos. Esta forma de ocultar información ha perdurado a lo largo de los años y ha encontrado una nueva aplicación en la tecnología blockchain.

El blockchain, conocido principalmente por ser la tecnología detrás de las criptomonedas, también ha demostrado ser una herramienta efectiva para la seguridad de la información. Al igual que la esteganografía, el blockchain permite almacenar datos de forma segura y descentralizada, lo que garantiza la integridad y autenticidad de la información. Además, la capacidad de verificar la procedencia de los datos de manera transparente ha hecho que el blockchain sea una opción atractiva para sectores como la banca, la logística y la salud.

La combinación de la esteganografía, utilizada en la WWII para ocultar mensajes secretos, y la tecnología blockchain, empleada en la actualidad para proteger la información de manera eficiente, destaca la importancia de adaptar y evolucionar las técnicas de cifrado a lo largo del tiempo para hacer frente a los desafíos de seguridad en un mundo cada vez más digitalizado.

Casos emblemáticos de mensajes cifrados en la era de Internet

En la era moderna, la intriga de los mensajes cifrados ha evolucionado de las tácticas de guerra de la Segunda Guerra Mundial a los misteriosos enigmas en línea que desafían a la comunidad en todo el mundo. Uno de los casos más enigmáticos y fascinantes es el del Cicada 3301, un enigma en línea que ha desconcertado a los entusiastas de los acertijos desde su aparición en el año 2012. Este enigma, que combina elementos de criptografía, lógica y cultura popular, ha llevado a los participantes a través de una serie de desafíos complejos y enigmáticos, con el fin último aún desconocido. Algunos teóricos sugieren que el Cicada 3301 podría tener sus raíces en técnicas de cifrado utilizadas en la historia militar, lo que añade aún más misterio a su origen y propósito.

El Cicada 3301 ha generado teorías que van desde pruebas de reclutamiento de agencias de inteligencia hasta sociedades secretas en búsqueda de mentes brillantes. A lo largo de los años, ha desafiado a los participantes a descifrar mensajes ocultos, resolver acertijos complejos y descifrar códigos enigmáticos, todo mientras se mantiene en el anonimato y en el misterio. Este enigma en línea ha capturado la imaginación de miles de personas en todo el mundo, convirtiéndose en un fenómeno único que combina lo antiguo con lo moderno en el mundo de los mensajes cifrados.

Explorar y desentrañar los secretos del Cicada 3301 es adentrarse en un mundo de misterios sin resolver, donde la criptografía, la lógica y la cultura se entrelazan en un desafío sin precedentes. A medida que los participantes continúan su búsqueda de respuestas, el enigma del Cicada 3301 sigue siendo uno de los mayores desafíos de mensajes cifrados en la era de Internet, manteniendo viva la llama de la curiosidad y el misterio en la comunidad en línea.

Stuxnet: Un eco digital de las estrategias de guerra codificadas

En el panorama de los hackeos modernos, Stuxnet se destaca como un ejemplo sobresaliente de un arma cibernética diseñada para infiltrarse en sistemas informáticos y sabotear operaciones críticas. Descubierto en el año 2010, Stuxnet se introdujo en sistemas industriales y de control de Irán, específicamente en instalaciones nucleares, con el objetivo de causar daños y retrasar el programa nuclear del país. Este malware altamente sofisticado y diseñado a medida, se considera uno de los primeros ejemplos de un arma cibernética dirigida a un objetivo específico y con consecuencias reales.

Stuxnet, al igual que las estrategias de guerra codificadas utilizadas en la Segunda Guerra Mundial, se basa en el sigilo, la precisión y el conocimiento profundo de los sistemas informáticos objetivo. Su capacidad para infiltrarse en sistemas cerrados y causar daños sin ser detectado durante un tiempo prolongado refleja las tácticas utilizadas en el pasado para enviar mensajes cifrados y realizar operaciones encubiertas. Este eco digital de las estrategias de guerra codificadas demuestra cómo la criptografía y la tecnología se han convertido en herramientas poderosas en el campo de batalla moderno, con consecuencias que van más allá del mundo virtual.

Stuxnet representa un hito en la historia de los hackeos y los mensajes cifrados, demostrando la capacidad de las armas cibernéticas para influir en eventos geopolíticos y desestabilizar infraestructuras críticas. Su legado perdura como un recordatorio de las implicaciones de la guerra en el ciberespacio y la importancia de comprender y protegerse contra amenazas digitales cada vez más sofisticadas y destructivas.

El papel de los mensajes cifrados en los conflictos modernos

En la actualidad, los hackeos y mensajes cifrados han evolucionado hasta convertirse en herramientas fundamentales en la ciberguerra, emulando en cierta medida las técnicas utilizadas durante la Segunda Guerra Mundial. La comparativa entre la guerra de información en la WWII y la ciberguerra actual revela similitudes sorprendentes en cuanto a la importancia de la criptografía y la manipulación de la información.

Comparativa entre la guerra de información en la WWII y la ciberguerra actual

Durante la Segunda Guerra Mundial, los bandos en conflicto emplearon mensajes cifrados para proteger la información confidencial y asegurar la comunicación segura entre sus fuerzas militares. De manera similar, en la actualidad, los hackers utilizan técnicas de cifrado avanzadas para proteger sus comunicaciones y ocultar sus actividades ilícitas en la red.

La ciberguerra actual se asemeja a la guerra de información en la WWII en términos de estrategia y tácticas utilizadas. Los ciberdelincuentes buscan infiltrarse en sistemas informáticos para obtener información sensible, al igual que los servicios de inteligencia se esforzaban por descifrar los códigos enemigos para obtener ventaja en el campo de batalla.

La evolución de la tecnología ha permitido que los hackeos y mensajes cifrados adquieran un papel central en los conflictos modernos, desafiando a gobiernos y organizaciones a mantenerse a la vanguardia en materia de ciberseguridad para protegerse de posibles ciberataques.

La criptografía en el espionaje: Del Código Púrpura a las filtraciones de WikiLeaks

Desde el famoso Código Enigma utilizado por los nazis hasta el avance de la criptografía en la actualidad, la historia del espionaje ha estado marcada por el uso de mensajes cifrados para ocultar información vital. De manera similar, organizaciones como WikiLeaks han utilizado la criptografía para proteger la identidad de sus fuentes y asegurar la confidencialidad de la información filtrada.

La criptografía ha sido una herramienta poderosa en el ámbito del espionaje, permitiendo a agentes secretos y organizaciones mantener la confidencialidad de sus comunicaciones y proteger sus operaciones de posibles interceptaciones. En la era digital, la importancia de la criptografía en el espionaje se ha incrementado exponencialmente, con agencias de inteligencia y hackers compitiendo por desarrollar técnicas cada vez más sofisticadas de cifrado y descifrado.

El legado de la criptografía en el espionaje se mantiene vigente en la actualidad, con la continua evolución de las técnicas de cifrado y la importancia de proteger la información sensible en un mundo cada vez más interconectado y vulnerable a ciberataques.

Los desafíos de descifrar mensajes en la era de la información

En la actualidad, los hackeos y mensajes cifrados representan un desafío constante en el mundo digital. Con el avance de la tecnología, las técnicas de encriptación se han vuelto más sofisticadas, lo que dificulta la tarea de descifrar la información oculta. Los expertos en seguridad informática utilizan herramientas modernas y algoritmos avanzados para desenmarañar estos mensajes codificados, emulando de alguna manera las estrategias empleadas durante la Segunda Guerra Mundial para descifrar códigos enemigos.

Los mensajes cifrados y los hackeos en la actualidad pueden ser comparados con los enigmas que enfrentaron los criptoanalistas durante la Segunda Guerra Mundial. La intriga y el misterio que rodean a estos mensajes encriptados han llevado a la creación de comunidades de investigadores y entusiastas que se dedican a descifrar estos códigos, manteniendo viva la fascinación por resolver enigmas y secretos ocultos en la historia.

La tecnología moderna ha permitido a los expertos en seguridad informática desarrollar métodos más eficientes para descifrar mensajes codificados, lo que ha llevado a un nuevo nivel la lucha entre los hackers y los criptoanalistas. Esta batalla constante por proteger la información confidencial y desentrañar los mensajes ocultos refleja la importancia de comprender las técnicas de encriptación y criptoanálisis tanto en el pasado como en el presente.

Conclusión: El impacto perdurable de los mensajes cifrados de la WWII en la seguridad informática

La influencia de los mensajes cifrados en la Segunda Guerra Mundial

Los mensajes cifrados utilizados durante la Segunda Guerra Mundial no solo fueron una herramienta esencial para la comunicación segura entre las fuerzas aliadas, sino que también sentaron las bases para el desarrollo de técnicas de encriptación más avanzadas en la era moderna. El famoso caso de la máquina Enigma, utilizada por los alemanes y posteriormente descifrada por los aliados, demostró la importancia de la criptografía en la estrategia militar y la protección de la información sensible.

Estos mensajes cifrados de la WWII no solo representaron un desafío para los criptoanalistas de la época, sino que también inspiraron a futuras generaciones de expertos en seguridad informática a mejorar las técnicas de encriptación y desarrollar sistemas más sofisticados para proteger la información en la era digital.

La herencia de los mensajes cifrados de la Segunda Guerra Mundial se puede apreciar no solo en el ámbito militar, sino también en la seguridad informática actual, donde la criptografía juega un papel fundamental en la protección de los datos sensibles y en la prevención de hackeos y ciberataques.

La evolución de los hackeos modernos

Los hackeos modernos han evolucionado de manera significativa desde los tiempos de la Segunda Guerra Mundial, donde los mensajes cifrados eran el principal objetivo de los criptoanalistas. En la actualidad, los hackers utilizan técnicas cada vez más sofisticadas para infiltrarse en sistemas informáticos, robar información confidencial y sabotear infraestructuras críticas.

La conexión entre los hackeos modernos y los mensajes cifrados de la WWII radica en la constante búsqueda de vulnerabilidades en los sistemas de seguridad y en la necesidad de proteger la información mediante técnicas de encriptación avanzadas. Los hackers actuales, al igual que los criptoanalistas del pasado, se enfrentan a un desafío constante para superar las defensas de los sistemas y acceder a la información protegida.

Los hackeos modernos, al igual que los mensajes cifrados de la Segunda Guerra Mundial, representan un desafío constante para la seguridad informática, impulsando a los expertos en ciberseguridad a desarrollar nuevas estrategias y herramientas para proteger la información en un mundo digital cada vez más interconectado y vulnerable.

El legado de los mensajes cifrados y los hackeos en la era digital

El legado de los mensajes cifrados de la Segunda Guerra Mundial y los hackeos modernos en la era digital es innegable. La criptografía, como herramienta para proteger la información sensible, ha evolucionado significativamente desde los tiempos de la guerra, influenciando no solo la seguridad informática, sino también la forma en que se gestionan los datos en la actualidad.

La constante batalla entre la seguridad y la vulnerabilidad, entre los sistemas de encriptación y los hackers, sigue siendo un tema relevante en la era digital. Los mensajes cifrados de la WWII y los hackeos modernos nos recuerdan la importancia de estar siempre un paso adelante en la protección de la información, utilizando técnicas sofisticadas y estando alerta ante las amenazas que acechan en el mundo digital actual.

La herencia de los mensajes cifrados y los hackeos en la Segunda Guerra Mundial ha dejado una huella imborrable en la seguridad informática moderna, recordándonos la importancia de la criptografía en la protección de la información y la necesidad de estar siempre preparados para enfrentar los desafíos de un mundo digital en constante evolución.

Preguntas frecuentes

1. ¿Qué es Enigma y cuál fue su relevancia durante la Segunda Guerra Mundial?

Enigma fue una máquina de cifrado utilizada por Alemania durante la WWII para comunicaciones secretas.

2. ¿Cómo se logró descifrar el código de Enigma?

El código de Enigma fue descifrado gracias al trabajo de criptógrafos y al desarrollo de la máquina bombe, en Bletchley Park.

3. ¿Qué similitudes existen entre los mensajes cifrados de la WWII y los hackeos modernos?

Tanto en la WWII como en los hackeos modernos, se emplean técnicas de cifrado y descifrado para proteger o acceder a la información de forma secreta.

4. ¿Por qué los mensajes cifrados y hackeos son considerados parte de los misterios de la historia?

Los mensajes cifrados y hackeos representan enigmas que desafían a expertos y entusiastas a resolver y comprender la seguridad de la información.

5. ¿Cómo podemos aprender más sobre la historia de los mensajes cifrados y hackeos en la WWII?

Explorando documentos históricos, investigaciones académicas y visitando museos especializados en criptografía y tecnología de la WWII.

Reflexión final: El legado encriptado que perdura

Los mensajes cifrados y los hackeos continúan siendo una parte crucial de nuestra realidad digital actual, recordándonos que la historia de la Segunda Guerra Mundial sigue resonando en nuestras vidas contemporáneas.

La criptografía, más que una herramienta de guerra, se ha convertido en un reflejo de nuestra sociedad moderna, donde la privacidad y la seguridad son valores fundamentales. Como dijo Alan Turing, "A veces es la gente que nadie imagina que hará algo la que hace cosas que nadie puede imaginar" Alan Turing

.

En un mundo cada vez más interconectado, la importancia de proteger la información sensible se vuelve crucial. Reflexionemos sobre cómo podemos aplicar las lecciones aprendidas de la historia de los mensajes cifrados en nuestra propia seguridad digital y en la protección de nuestra privacidad en línea.

¡Descubre más misterios en Misterios de la Historia!

Querido lector de Misterios de la Historia, gracias por acompañarnos en este fascinante viaje a través de los secretos del pasado. Te invitamos a compartir este artículo sobre la herencia de Enigma y cómo los hackeos modernos y mensajes cifrados emulan las técnicas de la WWII en tus redes sociales, para que más personas puedan sumergirse en este intrigante tema. ¿Qué otros temas relacionados con la historia te gustaría explorar en nuestra web? ¿Tienes alguna experiencia o idea que quieras compartir? ¡Esperamos tus comentarios!

Mensajes del más allá: ¿Pueden los fenómenos paranormales manifestarse a través de hackeos y códigos en la red?

Mensajes del más allá: ¿Pueden los fenómenos paranormales manifestarse a través de hackeos y códigos en la red? Operación Darknet: Los códigos no resueltos que acechan en los rincones más oscuros de Internet

Operación Darknet: Los códigos no resueltos que acechan en los rincones más oscuros de Internet La Encriptación del Espacio: Resolviendo los Misterios de Transmisiones Alteradas

La Encriptación del Espacio: Resolviendo los Misterios de Transmisiones AlteradasSi quieres conocer otros artículos parecidos a La herencia de Enigma: Cómo los hackeos modernos y mensajes cifrados emulan las técnicas de la WWII puedes visitar la categoría Hackeos Misteriosos y Mensajes Cifrados en Internet.

Deja una respuesta

Articulos relacionados: